Synology DSM 6.2 Tutorial – Einrichtung von OpenVPN

In Firmen ist ein VPN eine oft genutzte Technik, um über das Internet auf das interne Netzwerk zuzugreifen. Dazu wird ein Tunnel aufgebaut, der den Client mit einem Server sicher verbindet. Dabei gibt es mehrere Vorteile, die auch für NAS-Besitzer sehr nützlich sind. Zum einen kann der Tunnel verschlüsselt werden, damit die übertragenen Daten nicht durch Dritte mitgelesen werden können. Des weiteren erleichtert VPN die Konfiguration von Routen und Firewalls. So muss nur noch ein Port geöffnet oder weitergeleitet werden.

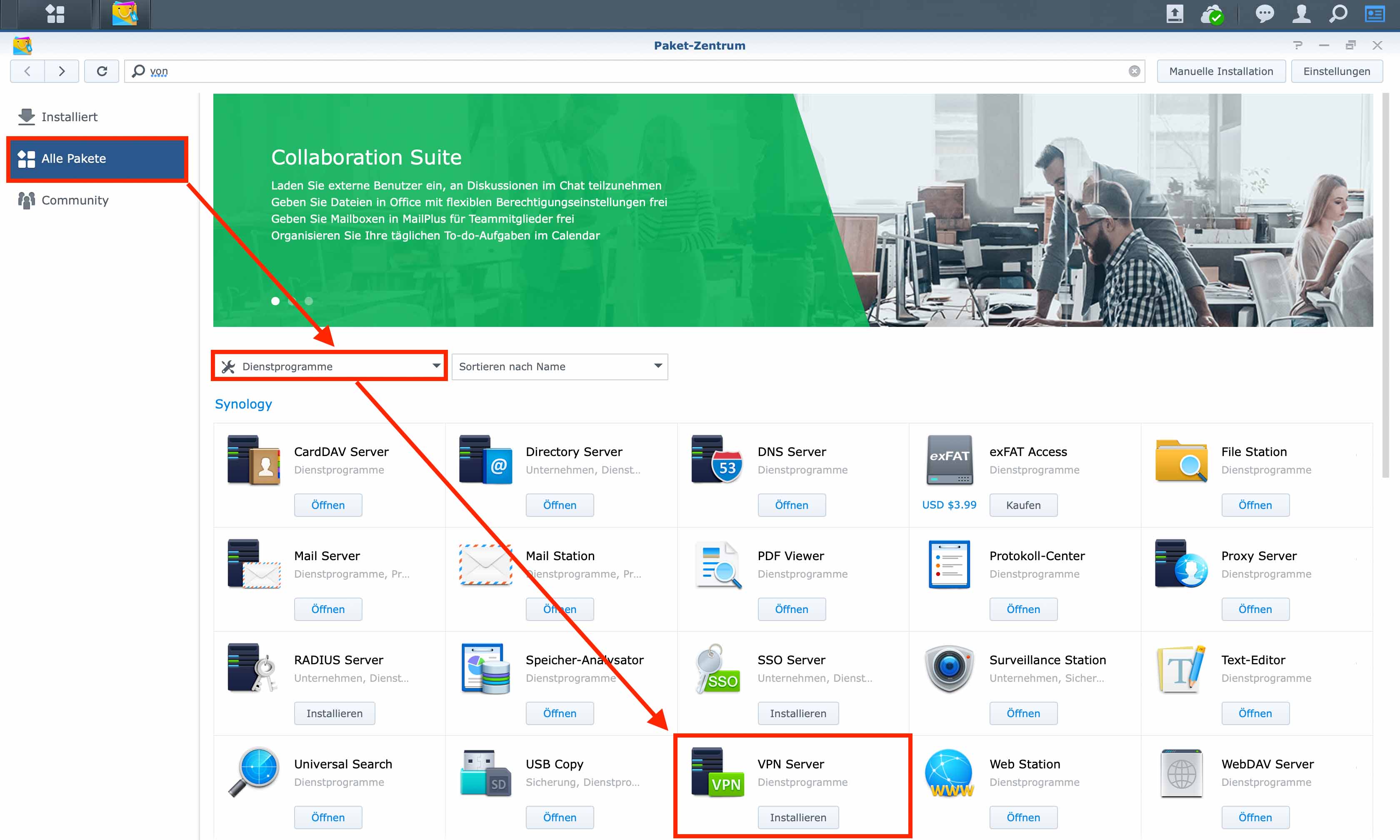

Wer VPN nutzen möchte, benötigt keine fremden Paketquellen. Synology bietet eine entsprechende Anwendung an, die über die Paketverwaltung ganz bequem nachinstalliert werden kann. Zu finden ist der VPN-Server im Bereich „Dienstprogramme“.

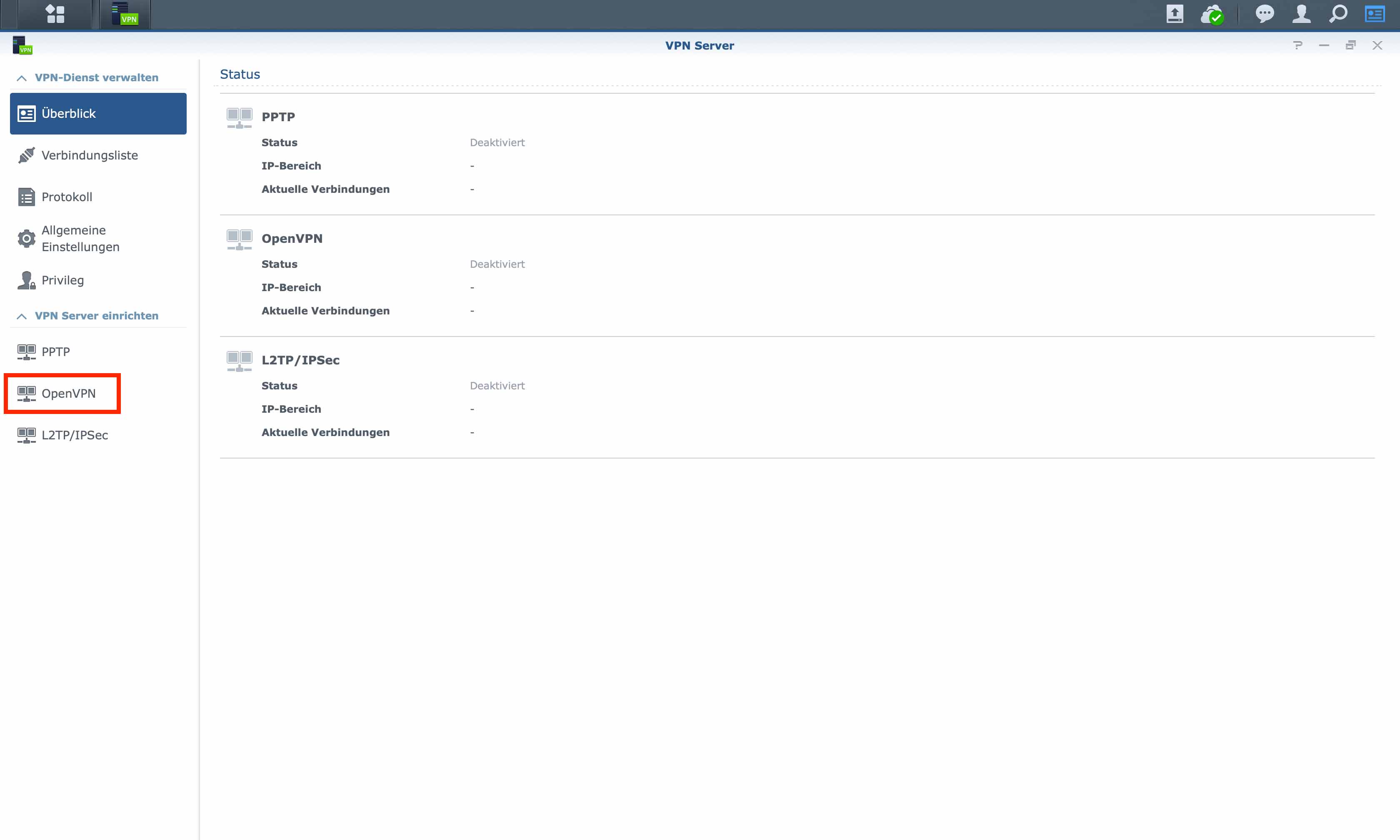

Nach der Installation öffnen wir den VPN-Server entweder direkt im Paketzentrum über die „Öffnen“-Schaltflächen oder über das Startmenü mit einem Klick auf „VPN-Server“, worauf wir erst einmal eine Übersicht-Seite mit dem Status des VPN-Servers angezeigt bekommen. Da wir erstmalig die App aufrufen, sind natürlich alle Protokolle erst einmal deaktiviert. Auf der linken Seite finden wir verschiedene Optionen, um den VPN-Server zu konfigurieren bzw. diesen überhaupt einzurichten. Hierfür stehen drei Protokolle bereit:

- OpenVPN

- IPSec ist zuOpenVPN eine sehr gute Alternative, da sie sehr sicher ist. Außerdem unterstützt iOS IPsec von Haus aus, was die Konfiguration vielleicht etwas erleichtert. In Bälde werden wir auch hierüber ein Tutorial veröffentlichen, damit beide Verfahren verglichen werden können.

- Vor PPTP ist jedoch dringend abzuraten, da das Protokoll veraltet und unsicher ist. Wir werden daher nicht weiter auf dieses Einwahlverfahren eingehen.

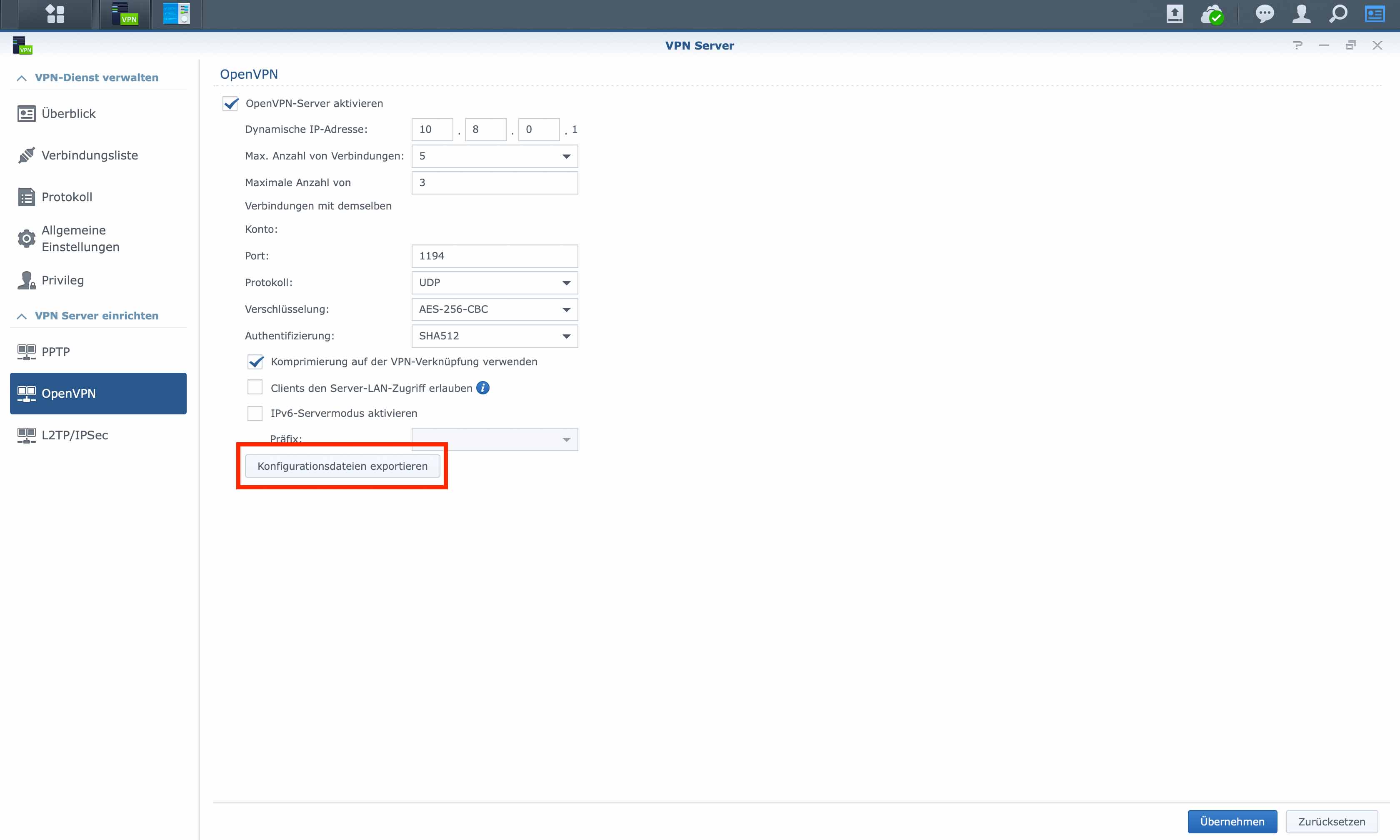

In unserem heutigen Synology Tutorial widmen wir uns dem Protokoll „OpenVPN“. Wir wählen daher im Bereich „VPN-Server einrichten“ den Punkt „OpenVPN“.

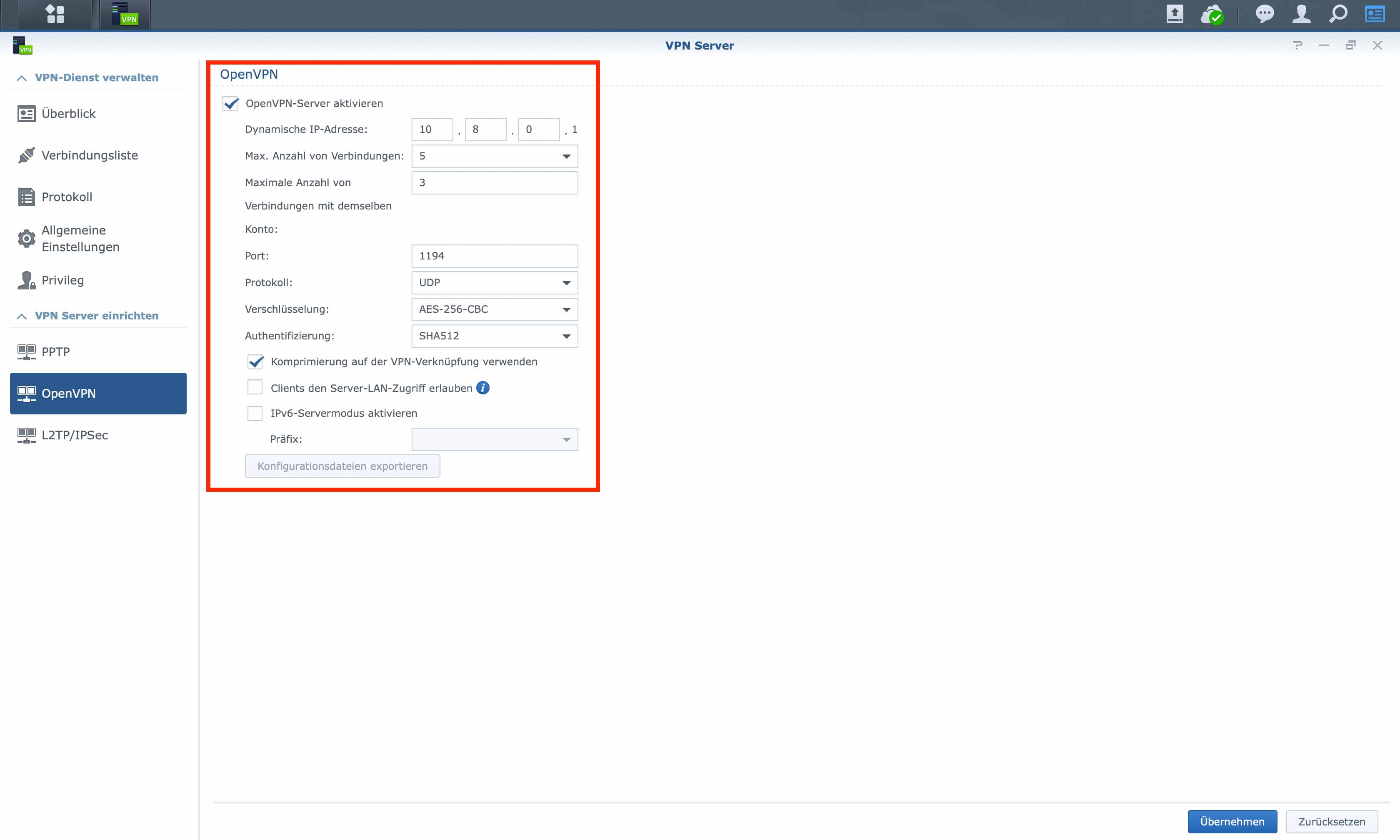

Anschließend wird uns die Einstellungsseite angezeigt, auf der wir zu aller erst den OpenVPN-Server aktivieren müssen, indem wir den Haken bei „…aktivieren“ setzen. Erst danach können wir weitere Einstellungen vornehmen.

- Bei „Dynamische IP-Adresse“ müssen wir ein Subnetz einstellen, welches noch nicht im heimischen Netzwerk Verwendung findet. Clients, die sich später per VPN verbinden, bekommen eine IP aus diesem Bereich zugewiesen.

- „Max. Anzahl von Verbindungen“ gibt an, wie viele Endgeräte eine Verbindung zum VPN-Server gleichzeitig herstellen dürfen. Das Feld ist kein Freitextfeld, es kann daher keine x-beliebige Anzahl an Verbindungen eingestellt werden. 5, 10, 15 oder 20 gleichzeitige VPN-Verbindungen lässt der Server zu.

- „Max. Anzahl von Verbindungen mit demselben Konto“ gibt an, mit wie vielen Clients ihr euch mit eurem Nutzerkonto mit dem Server verbinden könnt. Habt ihr nur ein Endgerät, könnt ihr den Zähler auf 1 reduzieren. Wollt ihr euch hingegen mit dem Smartphone, dem Tablet und eurem Notebook mit dem VPN-Server verbinden, solltet ihr die vorausgewählte 3 belassen.

- Port: ist vorbelegt mit 1194. I.d.R. kann diese Angabe belassen werden. Bedenkt an dieser Stelle jedoch, dass der hier angegebene Wert – ob nun die vorgelegten 1194 oder ein individueller Port – in der Firewall und auch in der Portweiterleitung auf eurem Router berücksichtigt werden muss, damit eine VPN-Verbindung erfolgreich hergestellt werden kann.

- Protokoll: UDP ist hier vordefiniert. Außerdem steht noch TCP zur Auswahl. Was ihr hier verwendet ist euch überlassen. Beide Wege führen zum Ziel. Jedoch müsst ihr in der Firewall und auch bei der Portweiterleitung im Router das hier angegebene Protokoll ebenfalls berücksichtigen.

- Verschlüsselung: AES-256-CBC ist hier vorausgewählt. Außerdem stehen noch einige weitere Verschlüsselungsverfahren zur Verfügung, um eine größtmögliche Kompatibilität zu gewährleisten. Wir belassen in unserem Tutorial jedoch die Voreinstellung.

- Authentifizierung: SHA512 ist vorausgewählt, auch hier stehen noch weitere Methoden zur Verfügung. Aber auch hier belassen wir es bei der Voreinstellung.

- „Komprimierung auf der VPN-Verknüpfung verwenden“ bleibt unverändert

- „Clients den Server-LAN-Zugriff erlauben“ bleibt unverändert

- „IPv6-Servermodus aktivieren“ bleibt unverändert

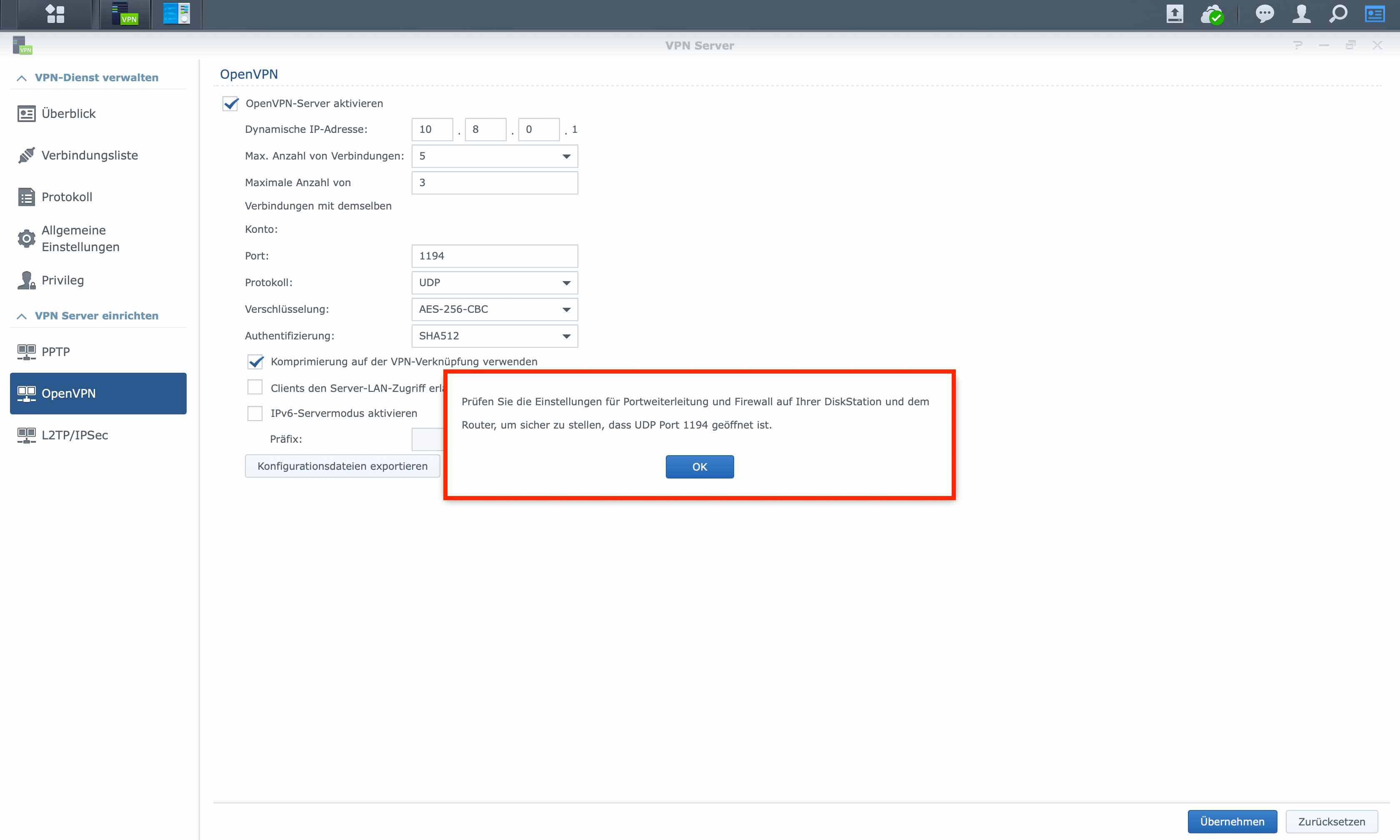

Abschließend klicken wir unten rechts auf die Schaltflächen „Übernehmen“, worauf ein Hinweis erscheint, dass man die Portweiterleitung und die Firewall-Einstellungen überprüfen und sicherstellen soll, dass Port 1194 geöffnet ist. Wir bestätigen diese Meldung mit „OK“.

Als Nächstes wollen wir die Konfigurationsdatei herunterladen. Die Schaltfläche „Konfigurationsdateien exportieren“ ist nach dem Übernehmen der Einstellungen aktiviert worden. Ein Klick darauf lädt drei Dateien herunter:

- ca.crt: Das eigentliche Zertifikat

- README.txt

- VPNConfig.ovpn

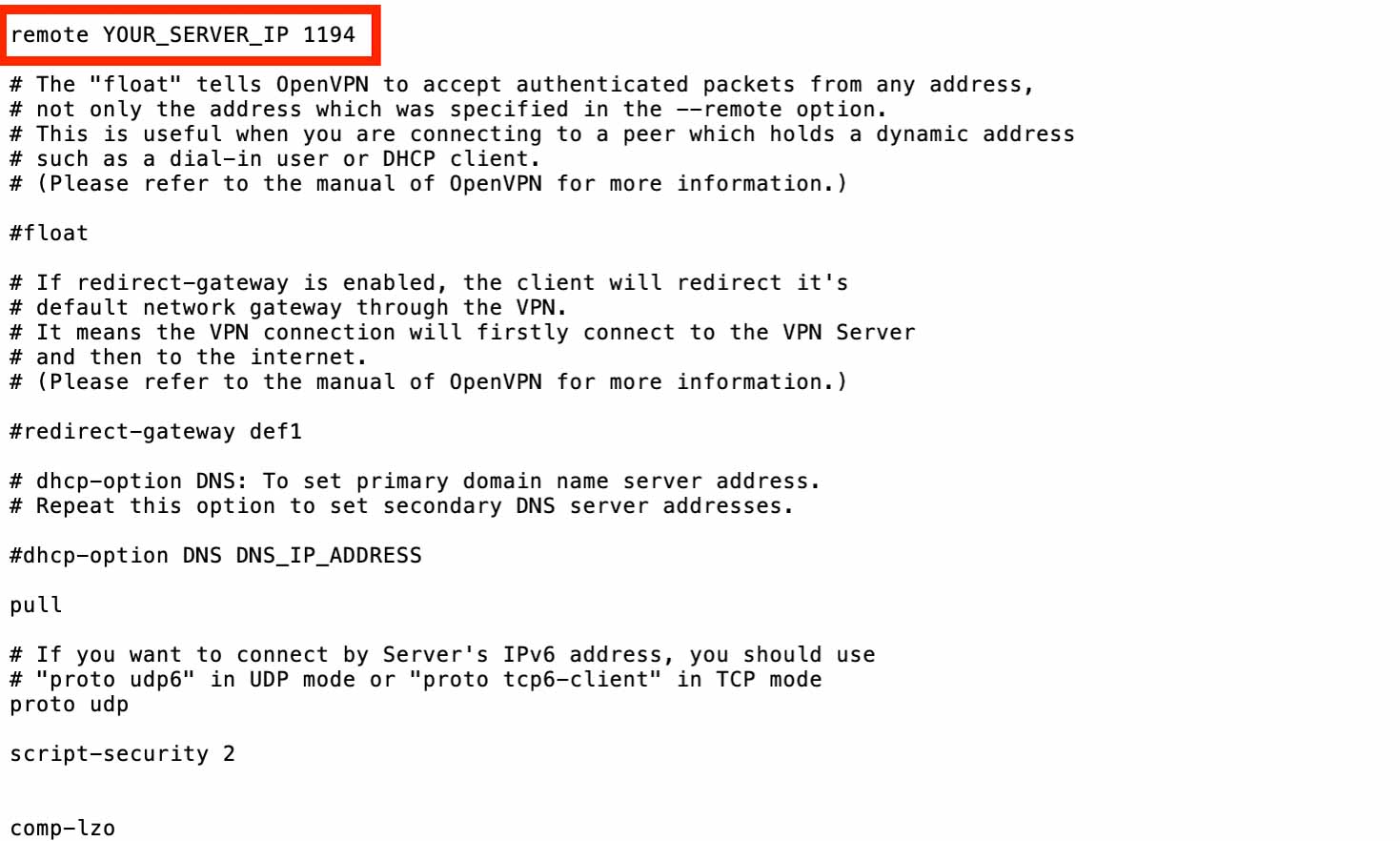

Dann öffnen wir einen Texteditor und laden die Datei VPNConfig.ovpn, die wir im Schritt zuvor auf unseren Mac geladen haben. Ein Doppelklick auf den Finder funktioniert nicht, da macOs nichts mit dem Dateityp anfangen kann und daher auch nicht weiß, mit welchem Programm die Datei zu öffnen ist. Im Editor ist nur eine Zeile zu bearbeiten. Hinter „Remote“ muss die IP-Adresse des NAS eingetragen werden. I. D. R. ist das die DynDNS-Adresse. Eine fertige Zeile konnte zum Beispiel so aussehen: remote nas.synology.me 1194

iOS bringt zwar eine VPN-Funktionalität mit, jedoch kann es nicht mit OpenVPN-Verbindungen umgehen. Zu diesem Zweck laden wir uns die App „OpenVPN Connect“ auf unser iPhone bzw. iPad.

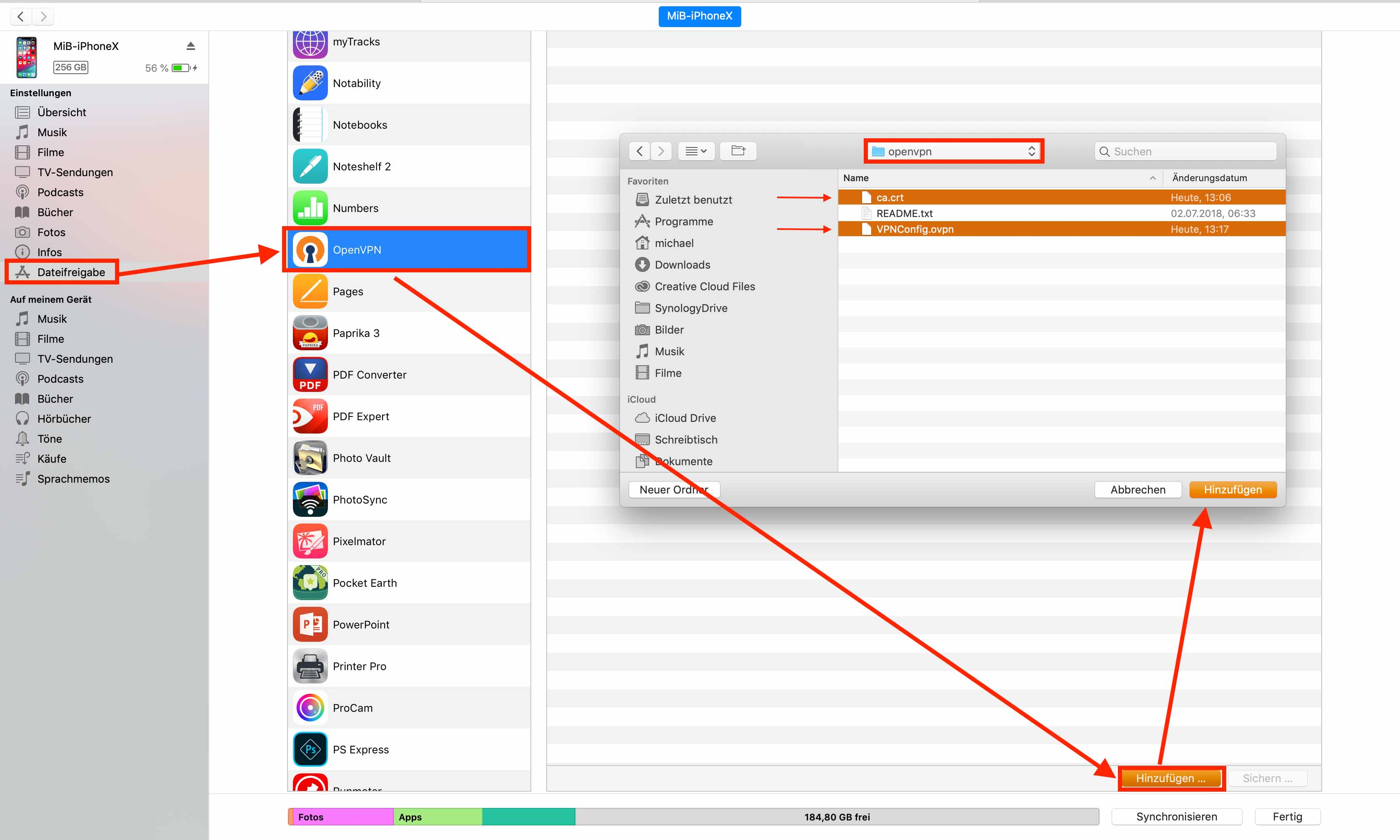

Weiter müssen wir die beiden Dateien „ca.crt“ und „VPNConfig.ovpn“ auf unser Endgerät bekommen. Hier bietet sich iTunes an, mit dessen Hilfe dieser Vorgang schnell erledigt ist. Zunächst verbinden wir das iPhone mit Computer und wechseln zu den auf dem Telefon gespeicherten Apps. Wenn wir OpenVPN markiert haben, klicken wir auf „hinzufügen“, navigieren wir zum Ordner, wo die Dateien gespeichert sind, markieren beide und fügen sie so zu iTunes hinzu.

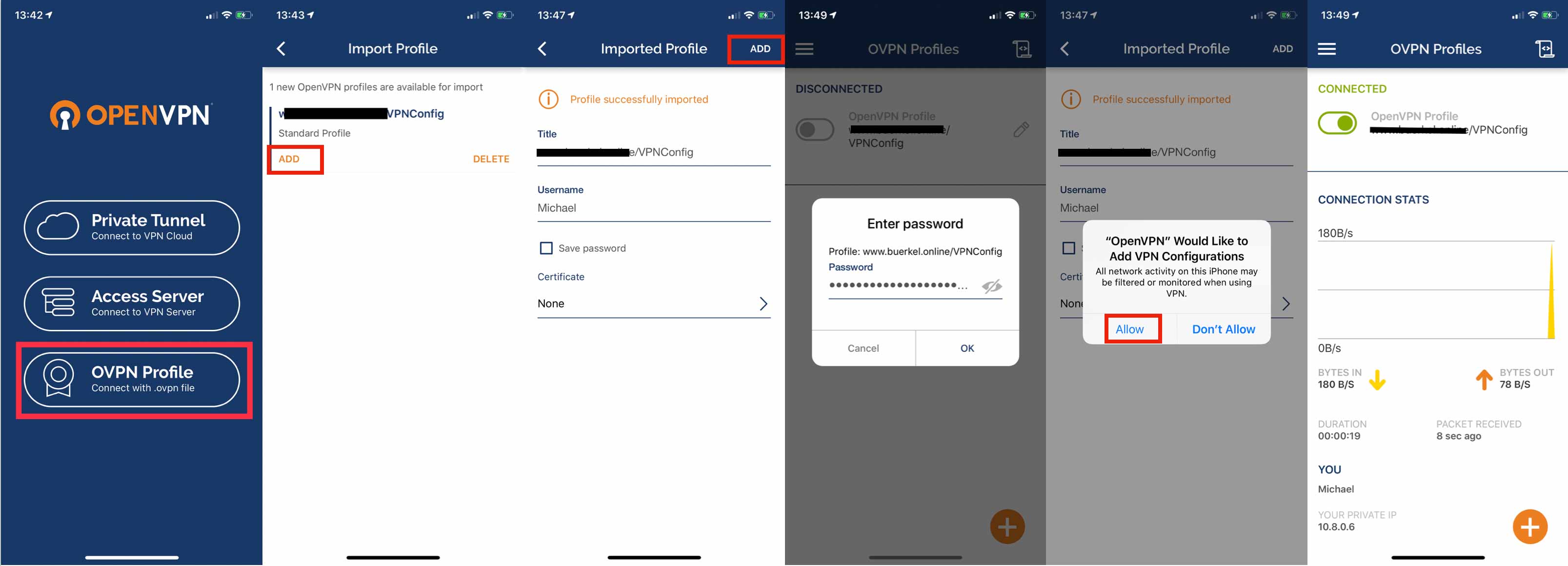

Nun öffnen wir auf dem Endgerät die OpenVPN App und wählen die SChaltfläche „OVPN Profile“. Dort sehen wir anschließend, dass ein OpenVPN-Profil für den Import verfügbar ist. Wir klicken auf „Add“. Anschließend müssen wir unseren Nutzernamen eintragen. Auf Wunsch können wir auch das Passwort hinterlegen, dazu haken wir die Option „Save Password“ an und hinterlegen das Kennwort. Wird das Passwort an dieser Stelle nicht hinterlegt, muss es jedes Mal, wenn man einen VPN-Tunnel aufbaut, erneut eingegeben werden. Abschließend ein Tipp auf „Add“ oben rechts und wir werden gefragt, ob wir es erlauben wollen, dass OpenVPN eine VPN-Verbindung anlegt, was wir selbstverständlich mit „Allow“ bestätigen.

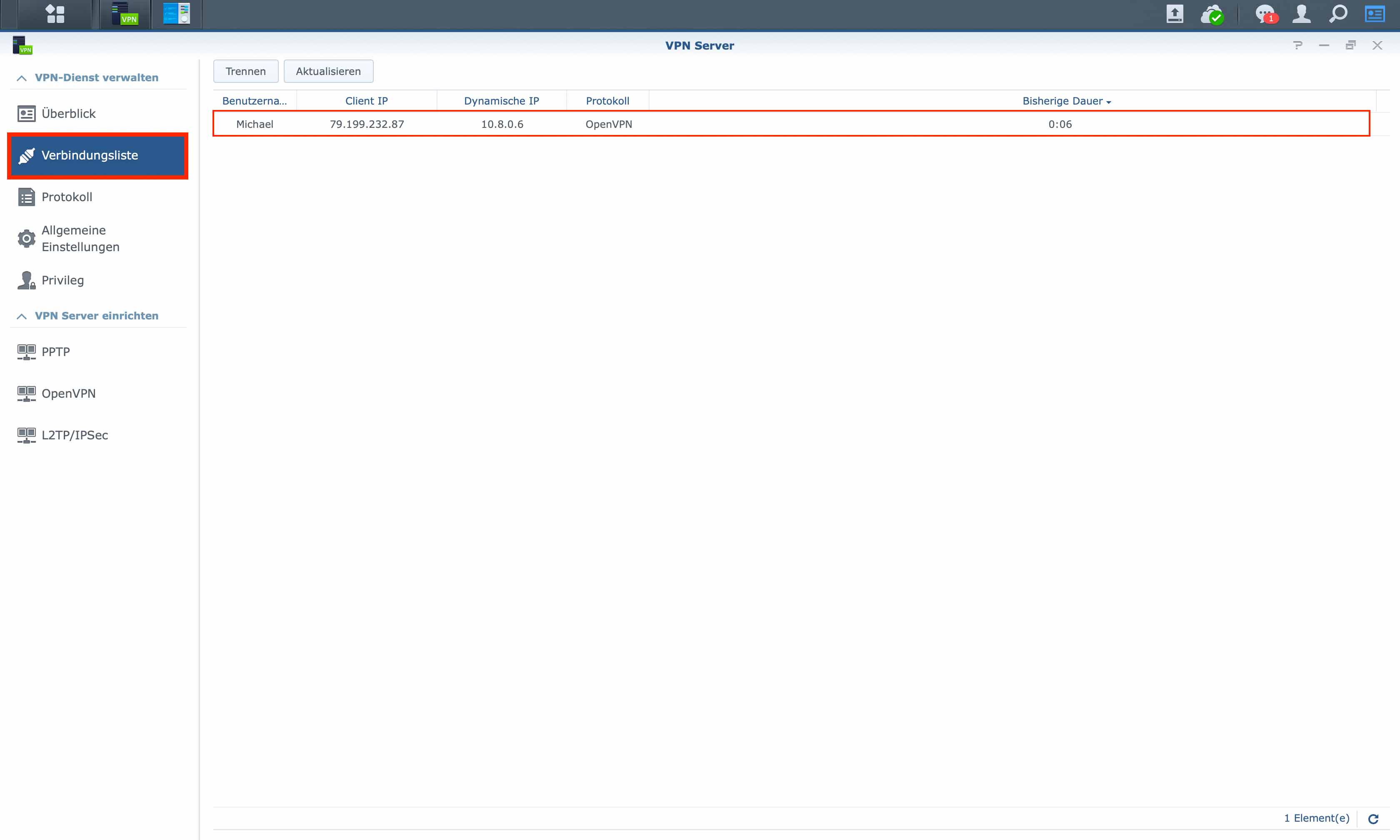

Wenn wir alles richtig gemacht haben, sollten wir nun am VPN-Server in der „Verbindungsliste“ unsere aktive Verbindung sehen können.

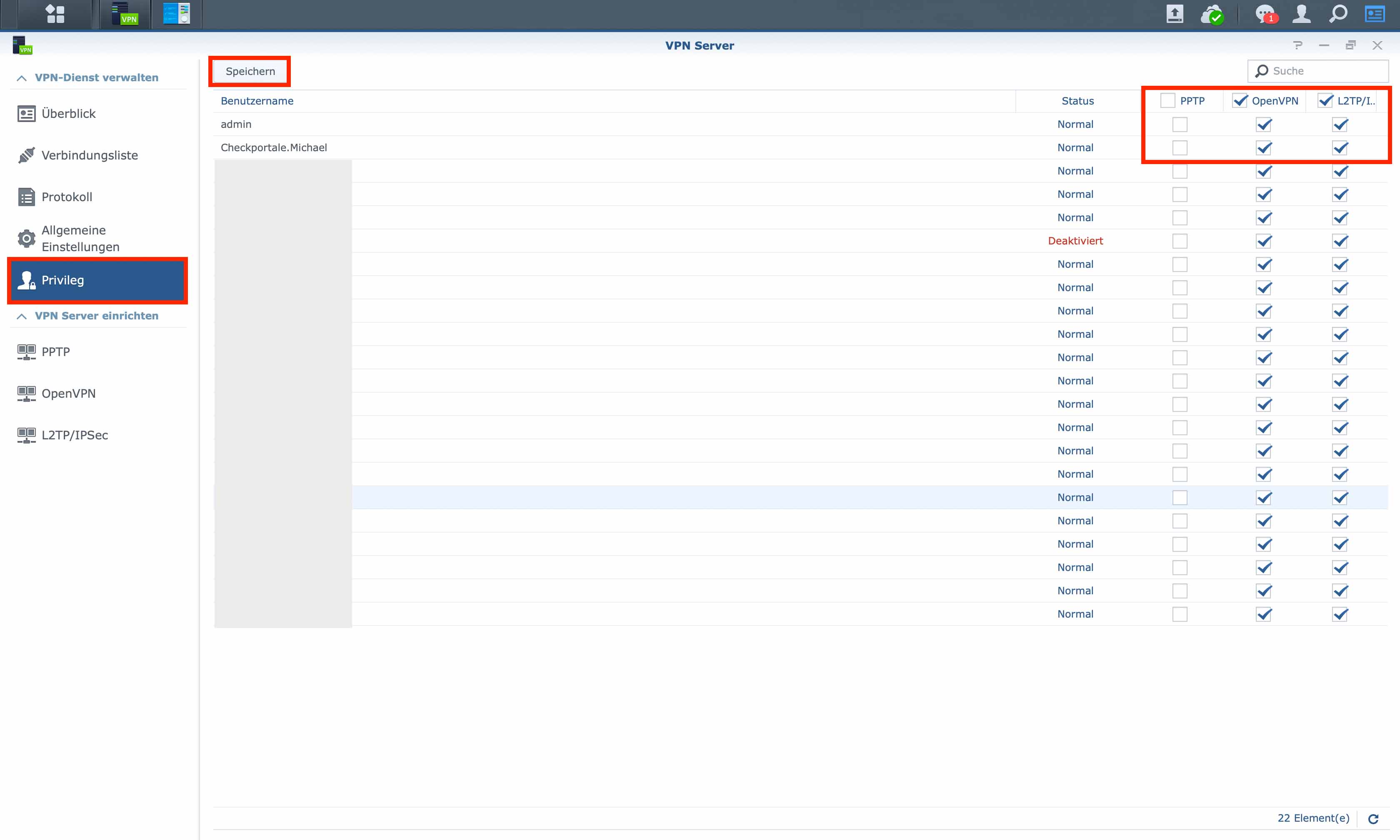

Will man nur für einen bestimmten Personenkreis den Zugriff über einen VPN-Tunnel zulassen, muss man nicht extra in die Benutzereinstellungen und jeden einzelnen Nutzer durchgehen. Es genügt einfach, im VPN-Server auf der linken Seite auf „Privileg“ zu wechseln. Dort kann man dann für jeden User einstellen über welches Protokoll dieser auf den VPN-Server zugreifen darf. Wird nichts angehakt, hat der User auch keinen Zugriff. Zum Schluss „Speichern“ nicht vergessen.

Synology NAS zu Hammerpreis!

SYNOLOGY DS220+

Einkaufen zum Bestpreis!- Der Verkaufspreis wurde bei der Erstellung des Artikels ermittelt und wird nicht automatisch aktualisiert. Den aktuellen Preis findet man wie immer über den Button zum Online-Shop.

Anzeige*

Aktuelle Angebote!

Entdecke gadgetChecks.de!

Bildquelle: Titelbild Mockup (Freemockupworld)

*Transparenz!

= externe Links /// + Banner = Partner-Links - Wenn Du über diese einkaufst unterstützt du uns mit einer kleinen Provision, bei unverändertem Preis. Übersicht aller Partnerprogramme /// Preise gelten zum Zeitpunkt der Veröffentlichung - Informationen & DisclaimerAlle erwähnten Marken, Produktnamen und Logos sind Eigentum der jeweiligen Rechteinhaber. Dieses Portal ist ein unabhängiges Projekt und steht in keinerlei Verbindung zu Apple Inc. oder anderen Herstellern. Wir werden nicht gesponsert, autorisiert oder anderweitig unterstützt.